Savoir comment accorder sa confiance pour protéger ses renseignements personnels est l’essence même de la cybersécurité. En effet, les systèmes de sécurité les plus performants ne peuvent rien lorsque des utilisateurs dupés révèlent des renseignements essentiels, comme leurs coordonnées de connexion.

Souvent, les cybercriminels vont utiliser la psychologie et l’art de la manipulation, soit des tactiques d’ingénierie sociale, afin de vous effrayer, de vous confondre et de vous pousser à immédiatement ouvrir un lien ou une pièce jointe contenant un maliciel, ou à leur donner sans hésiter vos renseignements personnels.

L’ingénierie sociale est le processus par lequel les criminels exploitent la nature humaine et notre soif de répondre aux demandes urgentes (surtout celles qui proviennent d’une personne en position d’autorité), de régler un problème ou simplement d’être utile, afin de nous leurrer dans la perspective de leur fournir des renseignements qui serviront à des fins de fraude financière. Les fraudeurs vont tirer avantage de notre anxiété ou curiosité face à diverses situations : événements de grande importance, comme les urgences sanitaires (p. ex., la COVID‑19), catastrophes naturelles et élections chaudement disputées, voire événements annuels comme la saison des impôts ou des Fêtes. Le plus souvent, mais pas toujours, ces criminels tenteront de nous menacer pour répondre à leurs demandes.

Les escroqueries basées sur l’ingénierie sociale revêtent différentes formes. Les plus fréquentes comprennent :

- L’hameçonnage par courriel ou par texto – Des cybercriminels vous envoient un courriel ou un message texte pour vous inciter à leur communiquer vos renseignements personnels ou à installer un maliciel sur votre ordinateur en vous envoyant des pièces jointes ou des liens infectés. Par exemple, les criminels profitent de la peur et de l’anxiété suscitées par la pandémie de COVID‑19 pour organiser des actes d’hameçonnage par courriel et par texto.

- L’hameçonnage vocal – Un criminel vous appelle afin de vous amener à révéler des renseignements importants, comme votre mot de passe, de vous menacer au sujet de fausses dettes dues, ou de tenter de vous leurrer à acquitter des frais avec des cartes prépayées.

- Piratage de courriel – Un criminel pirate votre compte de courrier électronique et envoie des messages à vos contacts dans l’objectif de les amener à cliquer sur un lien ou à lui envoyer de l’argent, prétextant une urgence. Cette arnaque vise aussi des entreprises, comme dans la fraude du courriel d'entreprise compromis. Dans ce cas, le piratage des adresses électroniques n’est qu’un des moyens utilisés par les criminels pour essayer de duper les employés et les dirigeants.

- Appât – Un cybercriminel laisse, dans un endroit public, un disque dur portable infecté de maliciels, portant une étiquette mystérieuse comme « CONFIDENTIEL » qui téléchargera des logiciels infectés sur l’ordinateur auquel il sera connecté.

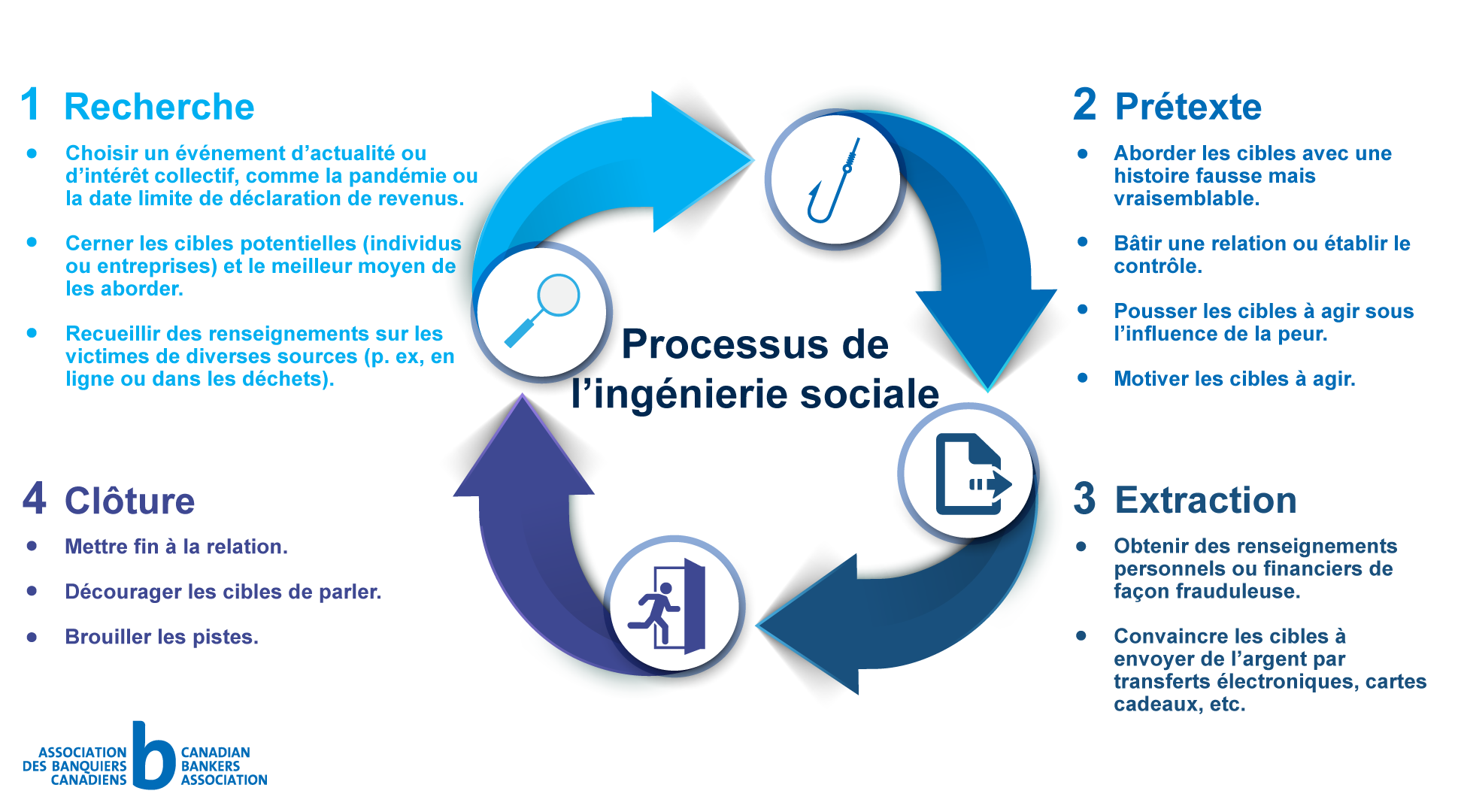

Processus de l’ingénierie sociale

Le processus de l’ingénierie sociale comporte habituellement des étapes prévisibles. Bien qu’ils utilisent divers types d’arnaques (hameçonnage, piratage, appât, etc.), les cybercriminels suivent ce même processus pour effectuer toute arnaque qui utilise les tactiques de l’ingénierie sociale. Ils commencent par recueillir les données nécessaires afin d’entamer une relation avec leur cible. Une fois le lien établi, ils lui soutirent des renseignements personnels ou des fonds (parfois à son insu) et ne tardent pas à disparaître.

Processus de l’ingénierie sociale

1. Recherche

- Choisir un événement d’actualité ou d’intérêt collectif, comme la pandémie ou la date limite de déclaration de revenus.

- Cerner les cibles potentielles (individus ou entreprises) et le meilleur moyen de les aborder.

- Recueillir des renseignements sur les victimes de diverses sources (p. ex, en ligne ou dans les déchets).

2. Prétexte

- Aborder les cibles avec une histoire fausse mais vraisemblable.

- Bâtir une relation ou établir le contrôle.

- Pousser les cibles à agir sous l’influence de la peur.

- Motiver les cibles à agir.

3. Extraction

- Obtenir des renseignements personnels ou financiers de façon frauduleuse.

- Convaincre les cibles à envoyer de l’argent par transferts électroniques, cartes cadeaux, etc.

4. Clôture

- Mettre fin à la relation.

- Décourager les cibles de parler.

- Brouiller les pistes.

Trois façons de détecter les tactiques d’ingénierie sociale

- Usage de la peur comme motivation - Les courriels, les appels et les textos menaçants ou intimidants, qui semblent provenir de sources officielles comme la police, le service de l’impôt ou la banque, sont aussi des tactiques d’ingénierie sociale utilisées afin de motiver le receveur à accéder aux demandes de renseignements personnels ou de fonds.

- Demandes urgentes - Ces messages, qui contiennent des demandes urgentes pour des renseignements personnels, sont une flagrante indication qu’on essaie de vous arnaquer.

- Opportunités alléchantes - Attention, si l’un de vos contacts en ligne vous offre un accès gratuit à une application, à un jeu ou à un programme en échange de vos coordonnées de connexion! Vous ne devez communiquer ces renseignements à personne. Également, les applications et les logiciels gratuits comportent souvent une logique malveillante, surtout lorsqu’ils sont offerts spontanément en ligne. Partager un billet de loto gagnant et recevoir de l’information sur une offre d’emploi lucrative comptent parmi les arnaques courantes.

Protégez‑vous

- Méfiez-vous des demandes de renseignements personnels. Rappelez-vous que votre banque ne communiquera jamais avec vous par courriel ou au téléphone pour vous demander de lui révéler des renseignements personnels, comme un mot de passe, le numéro d’une carte de crédit ou de débit, ou le nom de jeune fille de votre mère. Voyez comment déceler une fraude par hameçonnage.

- Installez les plus récentes versions des logiciels de protection (antivirus, anti-espion et pare feu) que vous vous serez procurés auprès d’un détaillant reconnu. Effectuez toujours les mises à jour de ces logiciels afin de prémunir vos appareils contre les maliciels.

- Ne téléchargez pas des applications, des fichiers, des programmes, des logiciels et des fonds d’écran simplement parce qu’ils sont gratuits. Une logique malveillante, comme un logiciel espion (qui surveille secrètement vos activités en ligne), ou un espion de clavier (qui enregistre secrètement les touches frappées sur votre clavier), peut être cachée dans le téléchargement et servir à accéder à des renseignements personnels, comme vos coordonnées de connexion.

- Prenez votre temps et ne laissez pas des messages comportant des urgences vous influencer. Prenez toujours le temps de soigneusement passer en revue les détails et d’explorer les faits avant d’agir.

Inscrivez‑vous au bulletin Conseils pour la prévention de la fraude de l’ABC.